windows操作系统账户口令加密方法,Windows操作系统账户口令加密方法详解

时间:2024-11-21 来源:网络 人气:

Windows操作系统账户口令加密方法详解

随着信息技术的飞速发展,网络安全问题日益凸显。在众多安全措施中,账户口令加密是保障系统安全的重要手段。本文将详细介绍Windows操作系统的账户口令加密方法,帮助读者了解其原理和过程。

一、Windows账户口令加密概述

Windows操作系统采用多种加密算法对用户账户口令进行加密,以确保用户信息的安全。常见的加密方法包括LM哈希、NTLM哈希、NTLM v2和Kerberos等。

二、LM哈希加密方法

LM哈希是Windows操作系统早期使用的加密算法,其全称为LAN Manager Hash。LM哈希加密过程如下:

将用户密码转换为大写形式。

将大写密码转换为16进制字符串。

将16进制字符串用0补齐至14字节。

使用DES加密算法对补齐后的字符串进行加密。

需要注意的是,LM哈希加密方法存在一定的安全风险,容易被破解。因此,从Windows Vista和Windows Server 2008版本开始,Windows默认禁用LM哈希加密。

三、NTLM哈希加密方法

NTLM哈希是Windows操作系统在LM哈希基础上改进的加密算法,其全称为NT LAN Manager Hash。NTLM哈希加密过程如下:

将用户密码转换为大写形式。

将大写密码转换为16进制字符串。

将16进制字符串用0补齐至14字节。

使用DES加密算法对补齐后的字符串进行加密。

将加密后的字符串再次进行加密,生成最终的NTLM哈希值。

NTLM哈希加密方法相较于LM哈希更加安全,但仍存在一定的安全风险。从Windows 2000版本开始,NTLM哈希成为Windows操作系统的默认加密算法。

四、NTLM v2和Kerberos加密方法

NTLM v2和Kerberos是Windows操作系统在NTLM哈希基础上进一步改进的加密方法。

NTLM v2:在NTLM哈希的基础上,增加了随机盐值,提高了加密强度。

Kerberos:采用票据传递机制,实现了更安全的认证过程。

这两种加密方法在Windows 2000以后的系统中得到了广泛应用,为用户提供了更加安全的账户口令保护。

Windows操作系统采用多种加密方法对账户口令进行加密,以确保用户信息的安全。了解这些加密方法,有助于我们更好地保护系统安全。在实际应用中,应遵循以下原则:

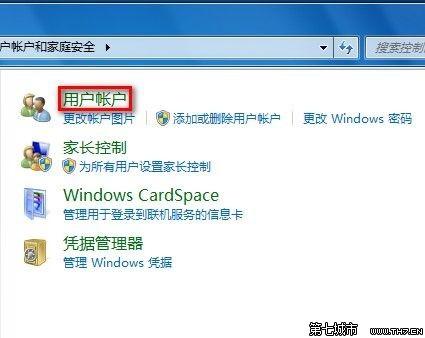

设置复杂且安全的密码。

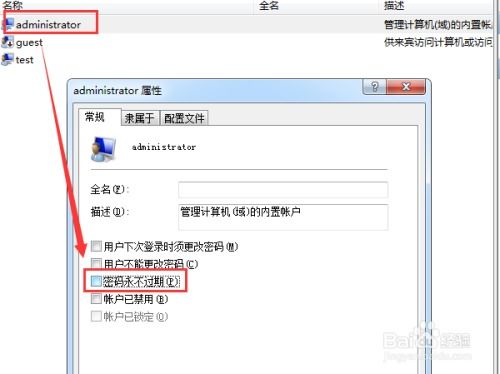

定期更换密码。

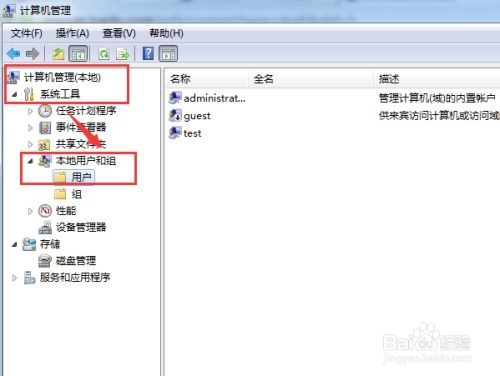

禁用不必要的账户。

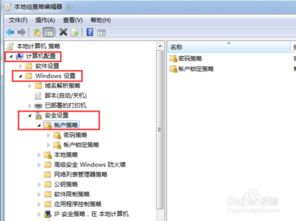

启用安全策略,提高系统安全性。

通过以上措施,我们可以有效降低账户口令被破解的风险,保障系统安全。

相关推荐

教程资讯

教程资讯排行

系统教程

- 1 ecos 安装-ECOS 安装的爱恨情仇:一场与电脑的恋爱之旅

- 2 北京市监控员招聘:眼观六路耳听八方,责任重大充满挑战

- 3 php冒泡排序的几种写法-探索 PHP 中的冒泡排序:编程艺术与心情表达的完美结合

- 4 汽车电控系统结构-汽车电控系统:ECU 与传感器的完美结合,让驾驶更智能

- 5 gtaiv缺少xlive.dll-GTAIV 游戏无法运行,XLive.DLL 文件丢失,玩家苦寻解

- 6 crisis公安机动百度云-危机时刻,公安机动部队与百度云的紧密合作,守护安全

- 7 刺客信条枭雄突然停止-玩刺客信条:枭雄时游戏突然停止,玩家心情跌入谷底

- 8 上海专业数据恢复,让你不再为丢失数据而烦恼

- 9 冠心病护理措施-呵护心脏,从饮食、运动和情绪管理开始,远离冠心病

- 10 分区魔术师使用-分区魔术师:让电脑硬盘井井有条的神奇工具

-

标签arclist报错:指定属性 typeid 的栏目ID不存在。